Initiatives

La DGFiP (Direction Générale des Finances Publiques) a récemment publié une étude de veille sur les solutions d'authentification centralisée (SSO)...

La DGFiP, dans le cadre du marché interministériel de support logiciel libre, publie des études de veille par secteur métier ou technique. Ces études visent à baliser l’utilisation des logiciels libres au sein des administrations en fournissant des analyses stratégiques et techniques sur leur maturité et leur compatibilité. Elles se divisent en deux catégories principales :

- Études Stratégiques : Ces études visent à déterminer le niveau de maturité des logiciels libres disponibles dans un domaine précis. Elles permettent de comprendre l’état actuel du marché et d’identifier les solutions les plus avancées et adaptées aux besoins des administrations.

- Veilles Techniques : Ces études sont plus détaillées et techniques. Elles comparent les logiciels existants en utilisant une grille fonctionnelle spécifique. Cela permet d’évaluer les performances, les fonctionnalités et la compatibilité des logiciels pour un usage administratif.

Chaque étude est publiée au format ODT et sous licence Creative Commons CC BY-SA 2.0 .

Voir le détail des études de veille de la DGFIP

Focus sur l'étude des solutions d'authentification centralisée (SSO)

1. Contexte de l'étude

La gestion des identités et des accès (IAM, pour Identity and Access Management) est un enjeu crucial pour les administrations, confrontées à une multitude d’applications et à un grand nombre d’agents. Ce domaine couvre plusieurs aspects fondamentaux :

Cycle de vie des identités : Création, modification et suppression des comptes utilisateur.

Diffusion des identités : Propagation des informations des comptes au sein des systèmes d'information, voire dans des environnements fédérés.

Authentification : Modalités permettant aux utilisateurs de prouver leur identité pour se connecter.

Autorisation : Gestion des droits d'accès à des applications, fonctionnalités ou données.

La IAM se situe au croisement de plusieurs disciplines informatiques :

Infrastructure : Repose sur des bases de données, annuaires, serveurs web et autres composants.

Sécurité : Garantit la protection des identités grâce à des protocoles de signature et de chiffrement.

Web : Majoritairement conçue pour des applications web et mobiles communiquant via HTTP.

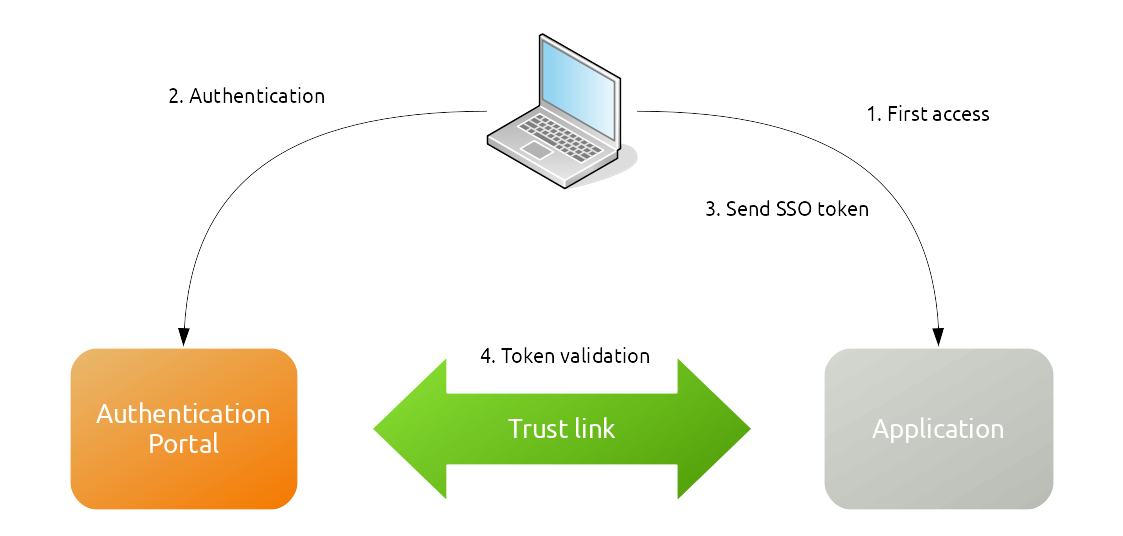

Cette veille se concentre sur les solutions de Web Single Sign-On (WebSSO) et compare les deux produits libres les plus déployés : LemonLDAP::NG et Keycloak.

2. Objectifs des solutions d'authentification unique

Les outils étudiés, LemonLDAP::NG et Keycloak, répondent à des besoins variés :

- Fournir un portail central d’authentification unique.

- Proposer des modes d’authentification adaptés aux utilisateurs et aux niveaux de sécurité requis.

- Appliquer des contrôles d’accès aux applications demandées.

- Permettre aux utilisateurs de gérer leurs moyens d’authentification (modification ou réinitialisation).

Consulter l'étude

Analyse des solutions

1. LemonLDAP::NG

Présentation

LemonLDAP::NG est un logiciel libre sous licence GPLv2, initié en 2005 par la Gendarmerie Nationale. Depuis 2008, LemonLDAP::NG est devenu la version de référence. Ce logiciel est développé de manière communautaire, sans appartenance juridique unique, avec des contributions majeures de la Gendarmerie Nationale et de Worteks.

Écosystème

LemonLDAP::NG dispose d’une communauté d’utilisateurs majoritairement francophone, allant de petites installations personnelles à des déploiements pour des centaines de milliers d’utilisateurs. Le support est assuré par Worteks dans le cadre du marché interministériel, mais d'autres sociétés françaises offrent également leur expertise.

2. Keycloak

Présentation

Keycloak est un logiciel libre sous licence Apache License 2.0, développé depuis 2013 par la branche JBoss de RedHat. La première version officielle est sortie en 2014. Keycloak est écrit en Java EE.

Écosystème

Keycloak reste principalement développé par RedHat dans le cadre de son offre commerciale RHSSO (RedHat Single Sign-On). Bien que Keycloak et RHSSO diffèrent par leurs cycles de mise à jour et leurs versions, ils partagent les mêmes fonctionnalités. Keycloak offre un accès rapide aux nouvelles fonctionnalités, mais il ne bénéficie pas d’une politique de maintenance à long terme, ce qui peut poser des problèmes de compatibilité lors des montées de version. Il n'existe pas de répertoire officiel des prestataires de services sur le site de Keycloak, mais RedHat reste la société de référence pour ce logiciel. Toutefois, certaines entreprises spécialisées maîtrisent Keycloak et proposent du support, des formations ou des prestations d'expertise, qu'elles soient affiliées ou non à RedHat. Par ailleurs, de nombreuses ressources en ligne, comme des articles de blog et des tutoriels vidéo, sont accessibles, avec une part significative en français.

Consulter l'étude

Conclusion

Les solutions LemonLDAP::NG et Keycloak, bien que techniquement différentes, couvrent un spectre fonctionnel similaire. Voici leurs principaux atouts :

LemonLDAP::NG

- Logiciel souverain, développé en France, avec une communauté active.

- Une version unique sans distinction communautaire ou entreprise.

- Administration et exploitation adaptées aux administrateurs systèmes.

- Portail utilisateur personnalisable.

- Fonctionnalités avancées pour les seconds facteurs.

Keycloak

- Simplicité d’utilisation et prise en main rapide.

- Administration adaptée aux développeurs.

- Nombreuses ressources disponibles en ligne.

- Bibliothèques d’intégration dans des applications pour contrôle fin des accès.

Pour les administrations françaises, LemonLDAP::NG est recommandé en raison de son support structuré et de son adoption déjà étendue. Sur le plan technique, il remplit aussi bien que Keycloak son rôle de service central d’authentification et de contrôle d’accès.

Consulter l'étude

Les chiffres CDL

644 logiciels libres

1402 utilisateurs

164 témoignages

Mis à jour le 04 février 2025.

Actualités

-

Matrix : vers une messagerie instantanée souveraine et interopérable pour les collectivités territoriales

Contexte et enjeux : l’indépendance stratégique et la fin de l’enfermement La plupart des collectivités territoriales et des institutions publiques dépendaient de messageries instantanées propriétaires, fermées… En savoir +

- 1

- 2

- 3

- 4

- 5